Garantir a segurança em uma rede industrial, embora tenha similaridade em muitos aspectos à segurança da informação, apresenta vários aspectos e características únicas. Os sistemas industriais são construídos para prover confiabilidade e longevidade, e as redes utilizadas são facilmente acessadas pelas ferramentas e técnicas utilizadas pelo invasor.

Espera-se que os sistemas de controle industrial funcionem sem interrupções por meses ou mesmo anos, e a expectativa de vida geral pode ser medida em décadas. As considerações e práticas de segurança no ambiente industrial ficaram em atraso, durante muito tempo por um motivo: os sistemas utilizados são antigos à infraestrutura de rede atuais e, portanto, sempre foram protegidos fisicamente ao invés de logicamente.

A necessidade de melhorar a segurança das redes industriais não pode ser feita de maneira aleatória. Muitos sistemas industriais são criados usando dispositivos legados, em alguns casos executando protocolos legados que foram desenvolvidos para operar em redes roteáveis. Sendo assim, alguns métodos de segurança são adotados para que se garanta a segurança da informação.

O propósito da segurança da informação é garantir a continuidade do negócio e minimizar o dano causado, prevenindo e minimizando o impacto de incidentes de segurança. Existem três componentes básicos: confidencialidade, integridade e disponibilidade. O estudo em questão visa analisar os requisitos de segurança a fim de fazer a correta identificação de ameaças e vulnerabilidades para que se possa implementar técnicas especificas sejam elas, segurança física ou lógica na rede industrial.

Redes Industriais

Uma rede industrial pode ser definida como qualquer rede que opere com alguns sistemas de controle automatizados que podem se comunicar através de sinais digitais através de uma rede Ethernet. Tais sinais digitais são conhecidos como protocolos e foram criados com a finalidade de trazer aperfeiçoamento no controle em instrumentos de campo, aumentando assim a capacidade de tráfego de informações, facilidade no diagnóstico e realização de configuração remota entre os componentes.

Essas redes ainda são consideradas determinísticas, pois funcionam com tempo exato para o tráfego de suas informações, sendo assim, a diferença de uma rede industrial em relação a uma rede de computador comum está no fato de ser probabilística, ou seja, não possuir tempos exatos para tráfego de informações.

A tecnologia da informação tem sido determinante para o desenvolvimento da automação.

Topologias de Redes Industriais

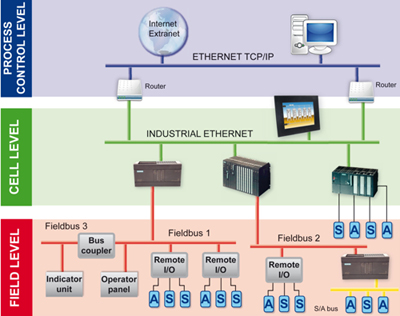

As redes industriais são tipicamente muito distribuídas e variam consideravelmente em todos os aspectos, incluindo a camada de enlace e os protocolos de rede utilizados, bem como a topologia. No entanto, nas redes de negócios, as redes Ethernet e TCP/IP são omnipresentes, usando uma variedade de estrelas, árvores.

A ubiquidade da Ethernet e do TCP/IP tornou-se o elo que conecta o SCADA e os sistemas industriais de controle juntos. A maioria desses sistemas utilizam topologias do tipo barramento, anel, estrela ou arvore dependendo especificamente do tipo de protocolo industrial utilizado, bem como o tipo de controle de processo está sendo feito.

Redes Industriais sem fio

As tecnologias de comunicação sem fio estão cada vez mais presentes no dia a dia da sociedade sendo largamente utilizadas nos mais diversos cenários, inclusive na indústria. Um sistema de comunicação sem fio caracteriza-se por não utilizar um meio guiado para transmissão de dados, realizando assim, a transmissão por sinais eletromagnéticos que se propagam e transpõem diversos meios, como ar e água, e obstáculos, como paredes e aço.

Tem ganhado popularidade devido a não necessidade de se basear em cabeamento, trazendo uma instalação mais enxuta e se caracterizando principalmente pela facilidade de comunicação entre vários dispositivos sem a necessidade de estar no mesmo local físico.

Protocolos de Redes Industriais

Nos dias atuais os protocolos de redes industriais estão amplamente difundidos na indústria. Desta forma apresentamos alguns destes protocolos e suas características básicas para melhor compreensão.

PROFIBUS

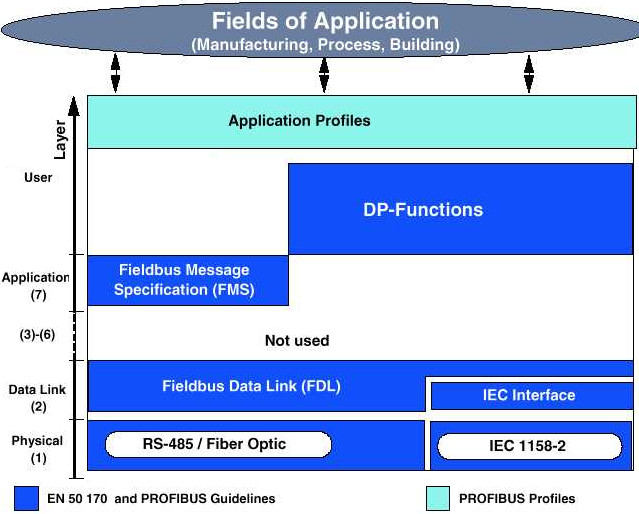

O PROFIBUS (ProcessFieldBUS) se caracteriza por ser um padrão aberto de rede de comunicação industrial e é largamente utilizado. É de grande utilidade pois com esse protocolo de comunicação diferentes dispositivos de fabricantes diferentes podem se comunicar sem nenhum problema.

O PROFIBUS tem como característica relevante a diferenciação de seus dispositivos entre mestres e escravos e utiliza as camadas 1 (nível físico) que irá definir as características físicas da transmissão e 2 (data link layer) que define o protocolo de acesso ao meio e a 7 (application layer) que determinará as funções da aplicação.

MODBUS

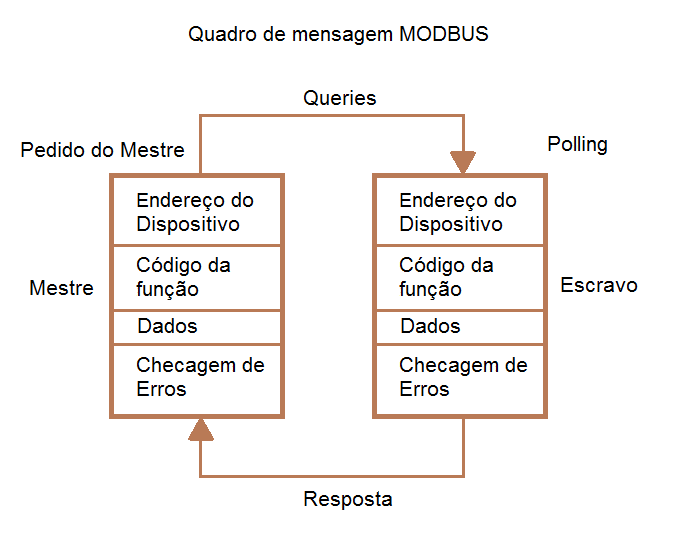

O MODBUS suporta a integração entre dispositivos instalados no campo. Faz comunicação através de mensagens sem restrição de autenticação. O MODBUS é um protocolo de mensagem de camadas de aplicação, isso significa que funciona na camada 7 do modelo OSI. Permite comunicações eficientes entre dispositivos interconectados baseados na metodologia de requisição/resposta.

OLE FOR PROCESS CONTROL

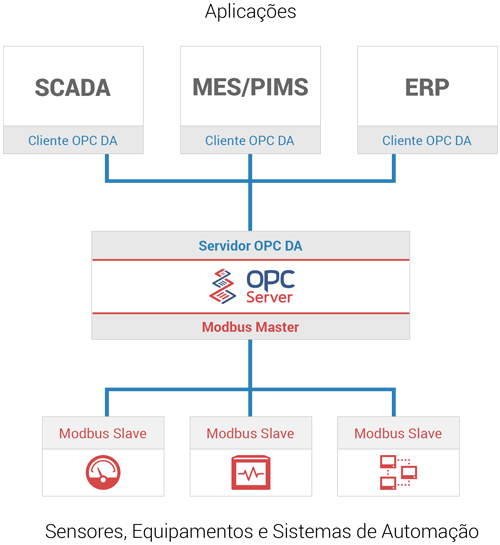

O OPC não é um protocolo de rede industrial, mas sim um framework operacional para manter comunicação de sistemas de controle de processo baseados em Windows usando o protocolo Object Linking and Embedding (OLE). Diferente de outros protocolos de comunicação de redes industriais, sua principal função é interconectar sistemas de controle distribuídos com Windows Hosts tipicamente através de redes TCP/IP.

O OPC funciona basicamente de forma cliente / servidor, onde um aplicativo cliente chama um processo local, mas em vez de executar o processo usando o código local, o processo é executado em um servidor remoto.

Segurança da Informação

Com a tecnologia da informação cada vez mais difundida, as empresas viram a necessidade de se adequar as tendências de mercado e ficarem cada vez conectadas ao mundo globalizado. Desta forma, ao longo do tempo, fez-se necessário mitigar medidas de controle que pudessem minimizar e proteger as informações das organizações.

Define-se Segurança da Informação como um processo de proteger a informação do mau uso tanto acidental como intencional, por pessoas internas ou externas a organização.

Neste contexto a segurança visa garantir que uma organização se mantenha competitiva e continuamente produzindo seus bens e serviço.

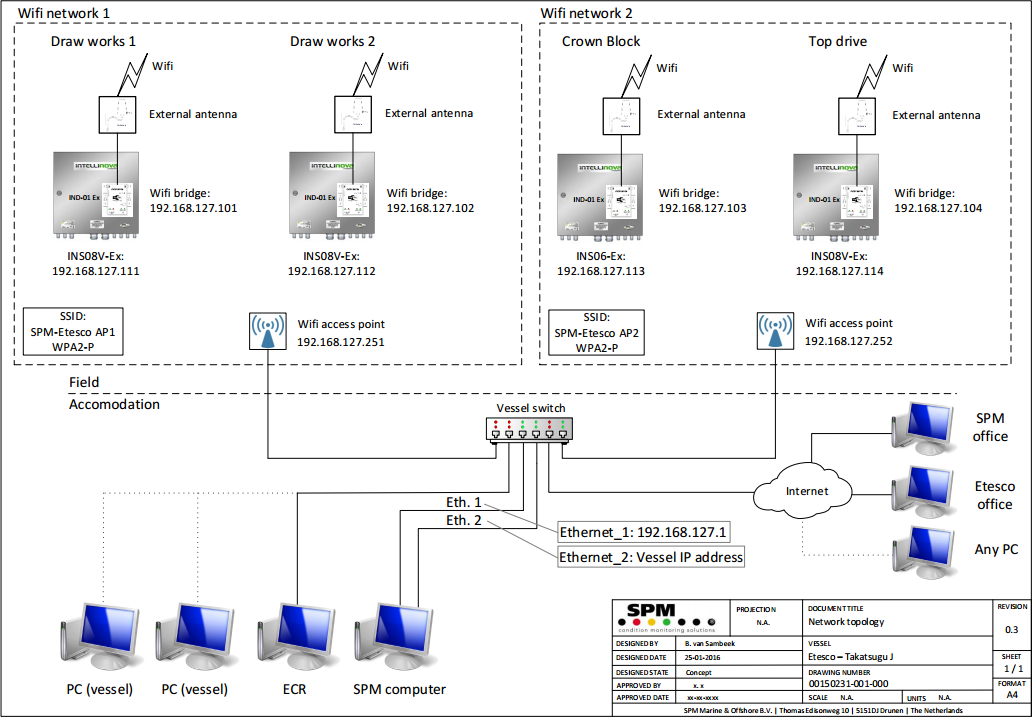

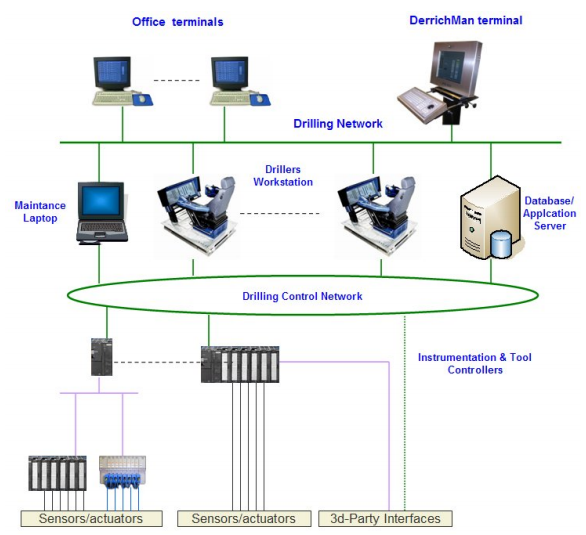

Segurança da Informação em redes industriais

Em redes industriais temos informações trafegando em tempo real continuamente e espera-se que esta funcione assim por longos períodos. Tais informações são de extrema importância para que a empresa possa planejar e ampliar sua visão de negócio. Desta forma, visa-se apresentar aqui um pequeno exemplo dos dados coletados durante o estudo de caso em uma pequena parte da rede industrial que foi utilizada para realização de testes, conforme mostrado na figura 6.

Algumas normas foram utilizadas como fonte de pesquisa para que fosse possível fazer o correto norteamento das técnicas a serem utilizadas para trazer mais segurança ao ambiente industrial. A ISO/IEC 27000:2014 foi amplamente consultada para a obtenção de melhores resultados, sendo que neste trabalho foi dado ênfase a família ISO/IEC 27002 que trata especificamente de técnicas de segurança e política de melhores práticas em gestão de segurança da informação.

Estudo Empírico

Os testes apresentados neste artigo ocorreram de forma básica apenas para ilustrar como medidas mínimas de segurança de rede podem ajudar a prevenir ocorrências de incidentes no âmbito da segurança da informação.

Ameaças e Vulnerabilidades do MODBUS

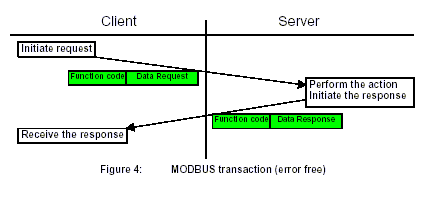

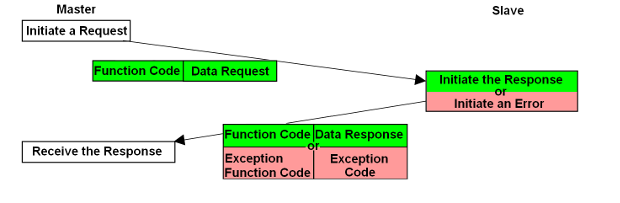

O MODIBUS é um protocolo de requisição/resposta que utiliza três protocolos de unidades de dados: MODBUS Request, MODBUS Response e MODBUS Response conforme a figura abaixo. Neste contexto vamos apresentar somente o estudo feito para operação normal pois a exceção é tratada de forma específica e não faz parte do assunto abordado neste trabalho.

Cada dispositivo se comunica através do protocolo MODBUS usando um único endereço. Basicamente um comando é enviado para um endereço MODBUS especifico, e enquanto outros dispositivos conectados recebem a mensagem, mas, somente o dispositivo com endereço especifico responderá ao comando enviado.

Por ser um protocolo request/response foi possível observar alguns tópicos relevantes para a segurança da informação.

Falta de autenticação. Quando uma sessão é iniciada é necessário somente o uso de um endereço MODBUS válido para que o mestre e o escravo se comuniquem. Desta forma pode ser facilmente descoberto na rede.

Falta de criptografia: Os comandos e endereços são transmitidos texto puro e podem ser facilmente capturados por falta deste recurso.

Durante a coleta de dados e conversa com pessoal especializado foi verificado que esse protocolo somente é usado para manter comunicação entre dispositivos conhecidos na rede, usando códigos de funções específicos, facilmente monitorados através de estabelecimento de diretivas que podem ser feitas baseadas em funcionamento aceitável dos dispositivos. Por não haver tempo suficiente para implementar tecnologias e software adequados durante o estudo de caso, foi enumerado uma lista com alguns parâmetros que podem ser observados na rede para que se possa controlar os danos e mitigar os controles em caso de ameaça. Citamos abaixo, alguns exemplos de mensagens que devem ser observadas na rede, em caso de ocorrência de exceção no processo de comunicação do MODBUS, conforme mostrado na figura 8.

A lista de mensagens MODBUS que devem ser monitoradas em caso de erros na comunicação é apresentada conforme abaixo.

Códigos de função que reinicializa a comunicação.

Tráfego excessivo de um mestre para muitos escravos ao mesmo tempo.

Comandos para listar todos os códigos de funções disponíveis.

Códigos de função que requisita informação de servidores MODBUS.

Ameaças e Vulnerabilidades do PROFIBUS

O PROFIBUS não possui autenticação inerente a muitas de suas funções, permitindo que um nó infectado da sua rede se torne um nó mestre, que por sua vez terá o controle sobre todos os nós escravos configurados. Um nó infectado também é capaz de capturar tokens, injetar tokens falsos ou, de outra forma, interromper as funções do protocolo, causando assim o que conhecemos como, DoS (Denial of Service).

Neste caso, o nó infectado pode alterar o relógio de sincronização dos nós escravos, monitorar consultas ou até mesmo colocar código infectado em um nó escravo.

Diante deste cenário foi encontrada uma solução paliativa que envolve uma pequena mudança na rede existente.

A solução encontrada foi utilizar um protocolo variante do PROFIBUS, conhecido como PROFINET (PROFIBUS over Ethernet). Este é um protocolo Ethernet em tempo real é como qualquer outro está, suscetível a qualquer vulnerabilidade de uma rede Ethernet. Quando usado sobre IP é também suscetível a vulnerabilidade do IP.

Conclusão

Neste trabalho foi possível verificar que as redes industriais utilizam uma variedade de protocolos especializados que realizam tarefas específicas, muitas vezes com atenção cuidadosa à sincronização e operação em tempo real. Cada protocolo tem vários graus de segurança e confiabilidade inerentes, e estas qualidades devem ser consideradas ao tentar proteger esses protocolos.

No entanto, como os protocolos de rede industrial, em geral, carecem de autenticação ou criptografia suficientes, em sua maioria são suscetíveis, a ataque cibernético usando ataques MITM (Man-in-the-Middle) relativamente simples, que podem ser usados para interromper operações normais do protocolo, potencialmente alterar ou manipular mensagens de protocolo para roubar informações, cometer fraude ou, causar uma falha no próprio processo de controle.

Ao entender cada protocolo e isolar cada um em sua própria diretiva de segurança cuidadosamente definida, esses protocolos podem ser razoavelmente protegidos e assim, garantir que a organização não venha sofrer consequências negativas pela quebra de sigilo de suas informações.